Russiske hackere er mistænkt for at stå bag Locky virus

Som vi har nævnt, kom Locky virus frem for flere uger siden, da den lukkede computersystemet hos Hollywood Presbyterian Medical Center og snød for 3,4 millioner $. Siden da er sikkerhedseksperter begyndt at lægge mærke til oversatte versioner af denne ransomware. Det mest interessante faktum er, at Locky ransomware holder sig fra russisktalende lande, og selvom den kommer igennem dem, fjerne den sig selv. Det samme kan konstateres om en anden ransomware-virus, kaldet Cerber virus, som klart undgår Ukraine, Hviderusland, Georgien, og Rusland. På grund af denne funktion, er der masser af spekulationer om, at Locky og lignende ransomware-trusler kommer fra russisktalende lande. Apropos mulige mistænkte, er sikkerhedseksperter også begyndt at se på udviklerne af Dyre-virus (også kendt som Dridex), hvilket er en notorisk kendt banking trojan. Ifølge dem, benytter Locky ransomware lignende distributions- metoder og har potentiale til at indsamle enorme overskud, som er et must for professionelle cyberkriminelle.

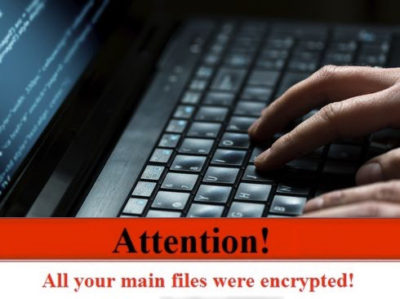

Du vil måske undre dig over, hvordan virussen har formået at have sådan en indvirkning. Det vigtigste er kendetegn for denne virus er, at den krypterer brugernes afgørende vigtige dokumenter, filer eller endda hele netværk. Så, hvis brugerne er desperate efter at åbne deres krypterede filer, begynder denne trussel at vise sit løsesumsnotat, hvor den tilbyder at hente Locky Decrypter for et bestemt beløb. Det ser ud til, at mængden af penge varierer hver gang, da nogle enkelte brugere har rapporteret om 400$ løsesummer, mens selskaber har annonceret om tab af flere millioner dollars. Men det er stadig uvist, om det lykkedes at genvinde deres data efter at have betalt pengene. De heldigste af ofrene er dem, der sikkerhedskopiere deres filer på forhånd. Derudover, mens lignende ransomware-trusler har tendens til at generere et tilfældigt dekrypteringsnummer automatisk, benytter Locky sin kommando-og-kontrol infrastruktur til at transmittere en dekrypteringsnøgle. Ifølge it-eksperter kunne dette være en af de væsentligste grunde til, at denne virus betragtes som den mest komplicerede ransomware disse dage.

Denne ransomware spredes via inficerede filer knyttet til vildledende e-mails. Normalt gemmer virusser sig i en vedhæftet Word-fil, men der er flere ofre, der rapporterer om inficerede vedhæftede JavaScript-filer. Brugerne bliver bedraget af den vildledende titel “Faktura”, som kræverat man slår makroer til. Sædvanligvis er makroer deaktiveret som standard med Microsoft for at mindske udbredelsen af malware. Hvis de er aktiveret, downloader det inficerede dokument Locky virus. Mens it-sikkerhedsspecialister stadig er på udkig efter effektive måder at konfrontere Locky ransomware på, rådes brugerne til ikke at åbne nogen lyssky e-mails. Desuden bør de have opdaterede sikkerhedskopier af deres vigtigste data og begrænse deres adgang til mistænkelige websteder.