Fjern Erebus virus (Fjernelsesinstruktioner) - jul 2017 opdatering

Erebus virus fjernelsesguide

Hvad er Erebus ransomware virus?

Erebus Linux ransomware går efter servere

Erebus ransomware er et ondsindet program, der sigter mod at kompromittere Linux-systemer og især servere. Ligesom enhver anden ransomware er dens primære mål at korrumpere så mange maskiner som muligt og kræve en enorm løsesum bagefter. Den oprindelige version af ransomware brugte RSA-2048-kryptering som en vedhæftning på .crypt fil-udvidelser til filer og efterlod to filer som løsesumsnoter: “YOUR_FILES_HAS_BEEN_ENCRYPTED.txt” og “YOUR_FILES_HAS_BEEN_ENCRYPTED.html”. Virussen brugte hackede websteder i Sydkorea som dens Command and Control (C & C) servere. Versionen kunne kryptere over 423 forskellige filtyper.

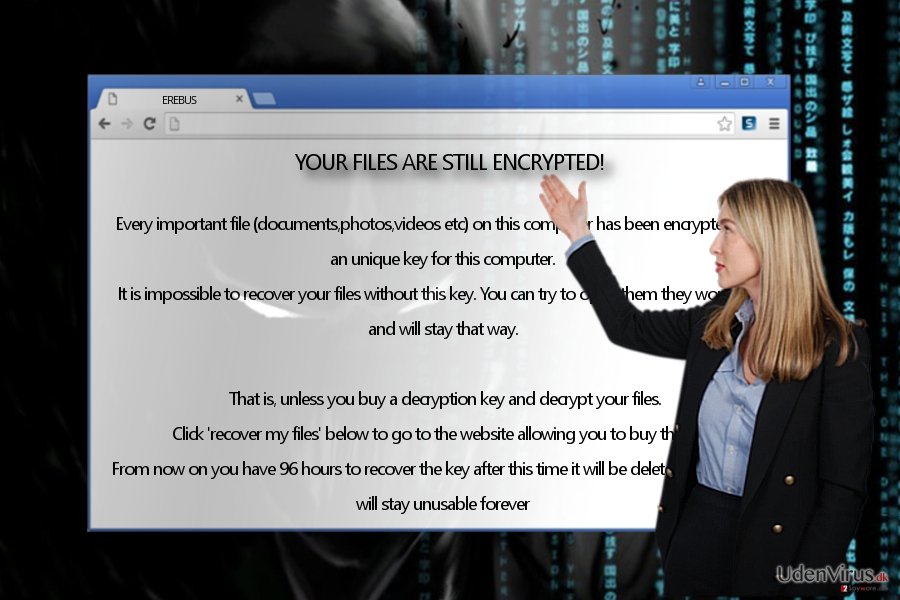

Den efterfølgende version af ransomware var designet til at omgå Brugerkonto Kontrol (UAC) funktionen, for at kører sig med flere privilegier. Virussen hævdede, at hvis offeret ikke overholdt dens krav og betalte 0,085 BTC inden for 96 timer, ville de filer, der var gemt på computeren, blive slettet. Den opdaterede version slettede offerets Volume Shadow Copies for at forhindre ham/hende i at genoprette de krypterede filer gratis. Selvom det at holde en kopi af de personlige filer på en ekstern lagringsenhed kan hjælpe dig med at redde en del af dit arbejde i tilfælde af et ransomware-angreb, føler de fleste computerbrugere ikke et behov for at oprette dem. Derfor er de nødt til at ærge over tabte filer senere og desperat kigge efter datagendannelsesmetoder. Det er ligegyldigt, om du er en Windows-, Mac- eller Linux-bruger, da du skal træffe forebyggende foranstaltninger for at afværge ondsindede angreb. Vi foreslår at bruge software som FortectIntego eller SpyHunter 5Combo Cleaner til ransomware-fjernelse. For at fjerne Erebus skal du bruge en software, der er kompatibel med Linux.

Opdatering fra februar 2017: Erebus virus forbedres, kræver en mindre løsesum

I februar opdagede cybersikkerhedseksperter en ny version af Erebus-virus, der krypterer målfiler med AES-kryptering og derefter ændrer deres filudvidelser ved hjælp af ROT-23-kryptering. Derefter gemmes filen README.html på skrivebordet. Filen indeholder instruktioner om, hvordan man gendanner filerne. Som det er almindeligt for denne type virus, opfordrer Erebus til at ofrene betaler inden for 96 timer. Der har været en tendens blandt hackere til at bruge engangs-emailadresser til kontakt med ofrene. Der er imidlertid for lidt information om, hvorvidt de cyberkriminelle reagerer på ofrenes kontakt og overfører filerne. Hvis du også er faldet i fælden af denne ransomware, skal du koncentrere dig om at fjerne Erebus.

Nu omgår den nuværende udgave vinduet med Brugerkontokontrol eller med andre ord deaktiverer den denne funktion, der starter dialogboksen, inden du installerer et nyt program. Ligeledes frarøver Erebus cryptomalware offeret muligheden for at stoppe infektionen manuelt. Desuden ændrer virussen registreringsnøglerne for at accelerere dens funktionalitet. Ransomwaren kører eventvwr.msc filen, som derefter åbner eventvwr.msc filen. EventViewer er ikke længere forbundet med mmc.exe-filen, så derfor starter den en tilfældigt rettet eksekverbar fil fra virussen. Takket være EventViewers muligheder for at køre i forhøjet tilstand, vil virussens eksekverbare fil køres med lignende tilladelser.

Herefter forbinder Erebus http://ipecho.net/plain og http://ipinfo.io/ for at identificere en brugers geografiske placering. Senere vil virussen også få adgang til Tor-netværket og forbinde til sin Command and Control-server.

Undervurdér ikke ransomware, da det sletter Shadow Volume Copies, hvilket giver færre chancer for, at dens ofre kan gendanne data. I øjeblikket kræver den en lille mængde løsepenge – 0,85 BTC (90 USD). Endelig kører den en ekstra besked, som igen informerer brugerne om Erebus kapringen.

Files crypted!

Every important file on this computer was crypted. Please look on your documents or desktop folder for a file called README.html for instructions on how to decrypt them.

Opdatering fra juni 2017: Erebus malware rammer sydkoreansk webhostingfirma

Den beskrevne malware inficerede succesfuldt webhostingfirmaet Nayana i Sydkorea , hvilket tillod malwaren at kompromittere tusindvis af hjemmesider. Ransomware-angrebet ramte over hundrede Linux-servere, og det ser ud til, at den opfordrede de cyberkriminelle til at kræve en latterligt højt løsesum – 10 Bitcoins, som er næsten $26.000. Senere erkendte svindlerne, at lønsummen var for høj og sænkede den til 5,4 bitcoin – altså ca. $14.000.

Ransomwaren låste databaser, billeder og videoer. Virksomheden har udgivet flere noter på sin officielle hjemmeside, hvilket tyder på, at det er ked af ulejligheden, og at de juridiske myndigheder undersøger sagen i øjeblikket. I mellemtiden arbejder Nayana-medarbejderne hårdt for at reagere på kundernes henvendelser og genoprette sikkerhedskopierede filer, som de leverer. Det er også kendt, at selskabet i øjeblikket forhandler løsesummen med de cyberkriminelle.

Meddelelserne der er offentliggjort på selskabets officielle hjemmeside tyder på, at de cyberkriminelle måske har givet selskabet en god rabat – en af de bemærkede noter indeholder et budskab fra de cyberkriminelle, og beder om 550 BTC. Svindlerne giver endda en beregning, der viser, at selskabet kan betale dette.

Distributionstrik

I modsætning til andre ransomwareinfektioner, koncentrerer virussen sig om malvertising, for at levere sine angreb. Dette fungerer specifikt gennem annoncer, som brugerne uforsigtigt klikker på. Derefter bliver de omdirigeret til det domæne, der er inficeret med RIG- exploit kit . På samme måde, når et offer finder sig på en sådan hjemmeside, bliver det til et spørgsmål om sekunder, før Erebus kapringen vil forekomme. For at undgå eller i det mindste mindske risikoen for et cyberangreb, skal du installere et rigtigt sikkerhedsprogram og lade det håndtere den virtuelle trussel. Det er også praktisk til at opdage sådanne trusler som trojans eller mindre trusler – hijackere.

Fjern Erebus virus

For at kunne fjerne Erebus ransomware skal du bruge et malware-elimineringsværktøj. Til dette formål er FortectIntego eller Malwarebytes praktiske værktøjer. Husk, at de skal opdateres, så de kan registrere alle komponenter og registreringsdatabaser i truslen. Selv efter elimineringen kan du rette din opmærksomhed på mulighederne for datagendannelse. I sidste ende skal du passe på spam-e-mails, da de også ofte er skyld i fil-krypterende trusler. Ved at holde en opdateret software og forsigtigt surfe på internettet, kan du reducere risikoen, ikke kun for Erebus ransomware, men også for andre kryptovirus.

Manuel Erebus virus fjernelsesguide

Fjern Erebus ved hjælp af Safe Mode with Networking

Nogle filkrypterende trusler er kendt for at låse computerskærmen eller afslutte andre vigtige systemfunktioner. Det er sandsynligt, at den aktuelle trussel måske er en af dem. Som følge heraf er det sandsynligt, at du måske støder på problemer med fjernelse af Erebus. Således vil disse instruktioner (designet til Windows-brugere) hjælpe dig med at genvinde adgangen.

-

Trin 1: Genstart din computer til Safe Mode with Networking

Windows 7 / Vista / XP- Klik Start → Shutdown → Restart → OK.

- Når computeren bliver aktivt, begynd at trykke på F8 gentagne gange, indtil du ser Advanced Boot Options vinduet.

-

Vælg Safe Mode with Networking fra listen

Windows 10 / Windows 8- Tryk på Power knappen på Windows login-skærmen. Nu skal du trykke på og holde Shift, hvilket er på tastaturet, nede og klikke på Restart..

- Vælg nu Troubleshoot → Advanced options → Startup Settings og endelig, tryk på Restart.

-

Når din computer bliver aktiv, så vælg Enable Safe Mode with Networking i Startup Settings vinduet

-

Trin 2: Fjerne Erebus

Log ind på din inficerede konto og start browseren. Hent FortectIntego eller et andet legitimt anti-spyware program. Opdater det før en fuld scanning, og fjern ondsindede filer, der hører til din ransomware og fuldfør Erebus fjernelse.

Hvis din ransomware blokerer Safe Mode with Networking, så prøv en anden metode.

Fjern Erebus ved hjælp af System Restore

Hvis automatisk eliminering ikke går som planlagt, skal du vælge den sidstnævnte metode.

-

Trin 1: Genstart din computer til Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klik Start → Shutdown → Restart → OK.

- Når computeren bliver aktivt, begynd at trykke på F8 gentagne gange, indtil du ser Advanced Boot Options vinduet.

-

Vælg Command Prompt fra listen

Windows 10 / Windows 8- Tryk på Power knappen på Windows login-skærmen. Nu skal du trykke på og holde Shift, hvilket er på tastaturet, nede og klikke på Restart..

- Vælg nu Troubleshoot → Advanced options → Startup Settings og endelig, tryk på Restart.

-

Når din computer bliver aktiv, så vælg Enable Safe Mode with Command Prompt i Startup Settings vinduet

-

Trin 2: Gendan dit systems filer og indstillinger

-

Når Command Prompt vinduet kommer frem, så gå ind i cd restore og klik på Enter.

-

Skriv nu rstrui.exe og tryk på Enter igen..

-

Når et nyt vindue dukker op, skal du klikke på Next og vælge dit gendannelsespunkt, der ligger forud for infiltrationen fra Erebus. Efter at gøre det, skal du klikke på Next.

-

Klik nu på Yes for at påbegynde systemgendannelsen.

-

Når Command Prompt vinduet kommer frem, så gå ind i cd restore og klik på Enter.

Bonus: Gendan dine data

Guiden der præsenteres ovenfor skal hjælpe dig med at fjerne Erebus fra din computer. For at gendanne dine krypterede filer anbefaler vi, at bruge en detaljeret guide, der er forberedt af udenvirus.dk sikkerhedseksperterDesværre kan filer, der er låst på Linux-systemer, kun gendannes ved hjælp af data backups. Hvis du ikke har det, kan dine filer være uoprettelige.

Hvis dine filer er krypteret af Erebus, kan du benytte flere metoder til at gendanne dem:

Der findes ingen Erebus dekrypteringsværktøjer

Endelig bør du altid tænke på beskyttelse mod krypto-ransomwares. For at beskytte din computer fra Erebus og andre ransomwares, bør du benytte en velrenommeret anti-spyware, såsom FortectIntego, SpyHunter 5Combo Cleaner eller Malwarebytes.