Fjern Globe Imposter virus (Fjernelsesinstruktioner) - opdateret nov 2017

Globe Imposter virus fjernelsesguide

Hvad er GlobeImposter ransomware virus?

GlobeImposter bliver ved med at forårsage problemer i cyberspace

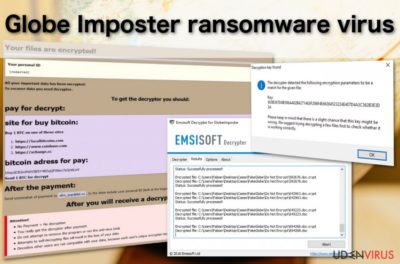

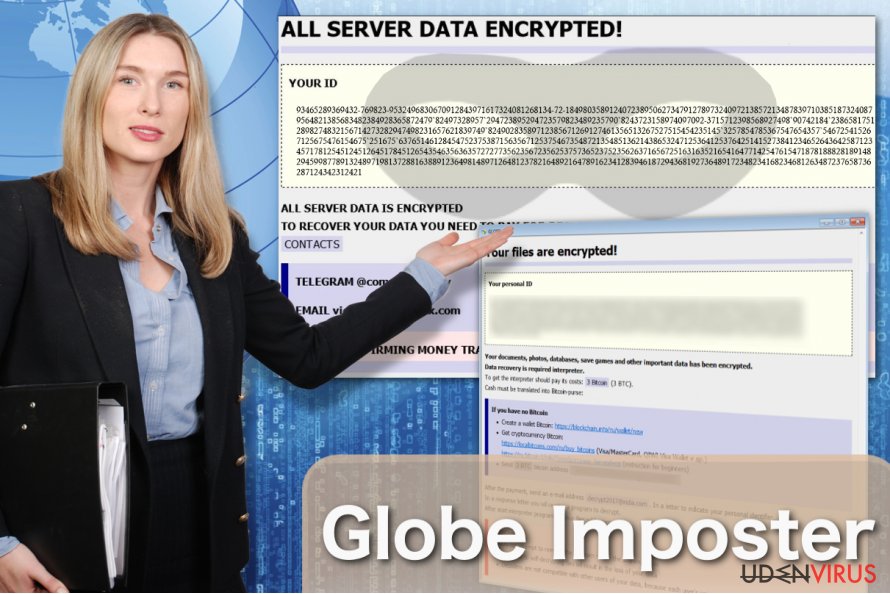

GlobeImposter (også kendt som FakeGlobe) fungerer som en krypto-malware, der efterligner Globe ransomware. Den kan kategoriseres som en af de mest aktive filkrypterende trusler. Selvom virussen ikke har en meget kompliceret struktur eller en destruktiv effekt, kommer der hver uge nye versioner.

Generelt er de eneste ting, der adskiller sig ved den, det vedhæftede filtypenavn og de angivne emailadresser. Som svar på antallet af nye versioner, der har oversvømmet cyberspace, skabte EMSISOFT specialisterne et gratis dekrypteringsværktøj. Du kan finde det i slutningen af artiklen.

Nogle versioner er det blevet opdaget spredes via hackede hjemmesider, ved hjælp af Rig exploit kit. Imidlertid kan GlobeImposter malware også smutte ind i computeren ved hjælp af andre metoder. Når den er inde, tilføjer den en af mange forskellige filudvidelser, såsom:

..txt, .0402, .BONUM, .ACTUM, .JEEP, .GRAFF, .trump, .rumblegoodboy, .goro, .au1crypt, .s1crypt, .nCrypt, .hNcrypt, .legally, .keepcalm, .plin, .fix, .515, .crypt, .paycyka, .pizdec, .wallet, .vdulm, .2cXpCihgsVxB3, .medal, .3ncrypt3d .[[email protected]]SON, .troy, .Virginprotection, .BRT92, .725, .ocean, .rose, .GOTHAM, .HAPP, .write_me_[[email protected]], .VAPE, .726, .490, .coded, .skunk, .492, .astra, .apk, .doc, .4035, .clinTON, .D2550A49BF52DFC23F2C013C5, .zuzya, .LEGO, .UNLIS, .GRANNY, .911,.reaGAN, .YAYA .needkeys, .[[email protected]], .foSTE, .490, .ILLNEST, .SKUNK, .nWcrypt, .f41o1, .panda, .BIG1, .sexy, .kimchenyn, [email protected], .WORK, .crypted_uridzu@aaathats3as_com, [email protected], .TRUE, [email protected], .[[email protected]], .btc, .[[email protected]], [email protected], .black, .[[email protected]], .rrr, .{[email protected]}.AK47, .LIN, .apk, .decoder, .[[email protected]].rose, .fuck, .restorefile, .CHAK, .Chartogy, .POHU, .crypt_fereangos@airmail_cc, [email protected], .crypted_monkserenen@tvstar_com, .crypt_sorayaclarkyo@mail_com, .STN, .VYA, .crypt_damarles@airmail_cc, .pliNGY, .ñ1crypt;

Formålet med GlobeImposter er at kryptere filer og kræve, at offeret betaler løsepenge, ved hjælp af skræmmende taktik. Så snart den er færdig med datakrypteringen, leverer malwaren en løsesumsnote, hvor afpresserne sælger dekrypteringsnøglen til ofrene. Vejledningen om, hvordan du får adgang til filerne igen, kan leveres i en af disse filer:

- HOW_OPEN_FILES.hta;

- how_to_back_files.html;

- RECOVER-FILES.html;

- !back_files!.html;

- !free_files!.html;

- #HOW_DECRYPT_FILES#.html;

- here_your_files!.html)

- !SOS!.html

- Note Filename: support.html;

- Read___ME.html;

- READ_IT;

- #HOW_DECRYPT_ALL#.html;

Forskellige versioner af Fake Globe omfatter en anden email- eller BitMessage-adresse, for at kommunikere med ofrene. De kriminelle beder ofre om at kontakte dem ved hjælp af disse emailadresser. Listen kan dog udvides, fordi nye varianter fortsætter med at komme frem:

- write_me_[[email protected]]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

- [email protected];

Fake Globe virus kan kryptere filer lige så godt som enhver anden ransomware, der er blevet udviklet fra bunden. I betragtning af at der er mange varianter af denne ransomware, kan vi kun sige, at visse virusser har tendens til at bruge RSA- og AES-ciphers, som de fleste ransomwares benytter i deres angreb. Mens nogle versioner af GlobeImposter kan dekrypteres, forbliver resten stadig ekstremt farlige.

Sikkerhedseksperterne fra Emsisoft har haft held med at skabe et dekrypteringsværktøj til ransomwaren – en gratis Globe Imposter decrypter, der hjælper ransomware-ofre med at genoprette deres filer og genvinde orden på deres computere. I øjeblikket er dette redningsværktøj allerede blevet downloadet over 11844 gange, hvilket kun viser, at parasitten spredes hurtigt, og alle bør tage visse skridt for at beskytte deres enheder imod den.

Hvis det allerede er for sent for dig at tage forebyggende skridt, skal du køre løngere ned for at downloade dekrypteren og lære, hvordan du kan fjerne GlobeImposter fra din computer. Vi foreslår at scanne systemet med FortectIntego eller Malwarebytes for at udrydde infektionen.

Evolving Globe Imposter: nøgleversioner

GlobeImposter 2.0 virus. En anden dårligt lavet, men lidt forbedret kopi af Globe ransomware. Denne særlige version tilføjer .FIX-udvidelser til offerets filer, som den først krypterer med en kraftfuld krypteringsalgoritme, hvilket gør dem ulæselige.

Virusinfiltrationsstrategierne varierer fra spamkampagnerner til drive-by downloads eller vildledende annoncer. Der er næsten ingen måde at vide, hvornår virussen kommer til at ramme dig på. Selvom den oprindelige GlobeImposter er blevet dekrypteret, formåede malware-eksperter ikke at gentage deres succes med version 2.0, og denne parasit er stadig ukrypterbar.

Derfor er det altid en god idé at holde sikkerhedskopier af dine vigtigste filer et sted, hvor det ondsindede ransomware script ikke kan nå dem og kryptere dem. På denne måde vil du altid have en backup gendannelsesplan, hvis dine data bliver beskadiget.

GlobeImposter German version. For at nå flere ofre tilpasser ransomware-udviklere ofte deres ondsindede kreationer til at målrette sig mod bestemte lande og taler til brugerne på deres modersmål.

Den tyske ransomware-version er et perfekt eksempel på en sådan strategi: løsesumsnoten med forklaringer om, hvordan man gendanner de krypterede filer, er præsenteret på tysk. De kriminelle kræver 0,5 Bitcoin for datagendannelsesnøglen. Efter at pengene er overført, skal ofrene sende et skærmbillede af transaktionen til en angivet e-mail-adresse –[email protected].

Men selv opfyldelsen af alle de kriminelles krav garanterer ikke, at filerne vil blive gendannet. Afpresserne er uforudsigelige og kan simpelthen forsvinde med pengene. Derfor anbefaler vi at være på den sikre side og udføre GlobeImposter German version eliminationen i stedet.

KeepCalm virus. Virussen krypterer og tilføjer .keepcalm-udvidelser til filerne, hvilket er, hvor denne virus får sit navn fra. Parasitten kører et stærkt krypteringsscript for at gøre offerets filer ulæselige og tilbyder derefter at dekryptere filerne, men kun hvis offeret er villigt til at betale en betydelig sum penge.

Afpresserne giver en mere detaljeret beskrivelse af datagendannelsen i løsesumsnoten kaldet HOW_TO_BACK_FILES.html. Grundlæggende set skal ofrene kontakte de kriminelle via [email protected] email adressen. Skærmbilledet af transaktionen af løsepengene sammen med det personlige ID skal sendes til denne email, for ofret kan modtage dekrypteringsværktøjet. Det er desværre ikke det, der normalt sker.

På den anden side har de kriminelle en tendens til at forsvinde, så snart de har pengene i deres lommer og efterlader ofrene i stikken med en masse ukrypterbare data. I så fald er alt, hvad du kan gøre, at fjerne KeepCalm fra den inficerede enhed, og at omgå krypteringen på andre, sikrere måder.

Wallet GlobeImposter virus. I begyndelsen af maj 2017 blev der fundet en ny version af Fake Globe-virus. Denne gang bruger den .wallet filudvidelser for at efterligne Dharma ransomware, som er kendt for at bruge .wallet filudvidelsen til at markere de krypterede filer.

Ransomwaren smider how_to_back_files.html løsesumsnoten på skrivebordet, som indeholder offerets ID og de kriminelles BitMessage adresse, hvis offeret ønsker at tage kontakt til dem – BM-2cXpCihgsVxB31uLjALsCzAwt5xyxr467U[@]bitmessage.ch.

Virussen sletter Volume Shadow Copies for at forhindre, at offeret genopretter filer, uden at betale løsepengene.

.s1crypt filudvidelsesvirus. Denne parasit tjener som en anden variant af ransomwaren. Den præsenterer kravene i how_to_back_files.html løsesumsnoten. Den informerer også brugerne om, at alle deres dokumenter og data er blevet krypteret.

For at dekryptere filerne skal ofrene købe den specifikke dekoder, som angiveligt koster 2 bitcoins. Det er overflødigt at sige, at værktøjet ikke øger chancerne for datagendannelse.

Derudover tilbyder udviklerne også tre ekstra links til brugere, der ikke er klar over, hvordan man køber bitcoins. I tilfælde af tekniske vanskeligheder kan de kontakte gerningsmændene via [email protected].

Slutningen af e-mailen kan tyde på, at de cyberkriminelle kan have registreret domæne i et Schweizisk område. Endnu engang kan det kun være en afledning. Antivirusværktøjer kan identificere malwares som Trojan.Generic.DB75052.

.au1crypt filforlængelsesvirus. Malwaren fungerer som et modstykke til den tidligere version. Dens GUI adskiller sig også. ID'et synes at være resultatet af AES og RSA kryptografi. Løsesumsnoten, how_to_back_files.html, forklarer, at brugernes filer er krypteret på grund af “et sikkerhedsproblem med din pc.”

I modsætning til den tidligere version, der angav bitcoin-adressen, instruerer denne version brugerne til at kontakte de cyberkriminelle via [email protected] og [email protected]. Selvom det ser ud som om malwaren er et stykke “sommerunderholdning” for hackerne, bør medlemmerne af det virtuelle samfund være opmærksomme.

I øjeblikket er dens trojan identificeret som Variant.Adware.Graftor.lXzx.

.goro filudvidelsesvirus. Denne virus retter sig specielt mod ofre via svage Remote Desktop Protocols (RDP). Da versionen stadig er helt ny, er der endnu ikke frigivet en decrypter. Udviklerne har også brugt en lignende .html løsesumsnote til instruktionerne.

Du kan afslutte opgaven goro.exe på din jobliste, for at afbryde malware-processen. Denne version er også forbundet med Wallet-virusversionen af Dharma ransomware-familien.

I øjeblikket er denne variation detekterbar som Trojan [Ransom]/Win32.Purgen, Arcabit Trojan.Ransom.GlobeImposter.1 med størstedelen af sikkerhedsapplikationerne. [email protected] email adressen er en anden indikator for denne version.

.{email}.BRT92 filudvidelsesvirus. Denne virus gør, hvad navnet antyder – tilføjer .{email}.BRT92 udvidelser til de krypterede filer. Udover den nye udvidelse viser denne Globe virus opfølgning sin løsesumsnote via #HOW_DECRYPT_FILES#.html filen.

På denne html-side bliver ofrene forsynet med et personligt id-nummer, der grundlæggende er en kode, der hjælper gerningsmændene med at skelne mellem deres ofre.

Hackere angiver to emailadresser [email protected] og [email protected] til kommunikationen med offeret.

.ocean filudvidelsesvirus. Dette er en af Globe Virus-versionerne, der blev vist i 2017. Virussen tilføjer .Ocean udvidelser og smider en note kaldet !back_files!.html til at afkræve betaling fra ofrene. For at hente deres filer skal ofrene kontakte de kriminelle via [email protected] e-mail-adressen.

Hackerne hævder, at prisen på fil-dekrypteringen vil afhænge af, hvor hurtigt offeret formår at kontakte dem. Ikke desto mindre er samarbejdet med de kriminelle aldrig en god idé, da du måske ender med at blive snydt.

A1Lock virus. A1Lock er en af de mere succesrige versioner af GlobeImposter-virussen. Der er flere versioner af denne parasit, og hver af dem tilføjer filer med forskellige udvidelser. Vi kender i øjeblikket til varianter, der bruger .rose, .troy og .707 udvidelser.

Løsladelseskravene er typisk angivet i dokumenterne mærket How_to_back_files.html og RECOVER-FILES.html. Til kommunikationen med ofrene angiver de kriminelle følgende adresser: [email protected], [email protected], [email protected] og [email protected].

.Write_me_[[email protected]] filudvidelsesvirus. I betragtning af dens design adskiller denne version af Fake Globe sig fra de fleste af virusversionerne. Ikke desto mindre fungerer den på præcis den samme måde: den krypterer filerne og tilbyder en dekoder mod betaling. Ofre, der er villige til at betale for deres filer, skal kontakte de kriminelle via [email protected] email adressen.

Risikoen her er enorm, fordi de kriminelle har frit spil til at forsvinde, efter at ofrene betaler for dekrypteringen. På denne måde kan filer, som parasitten markerer med .Write_me_[[email protected]] udvidelserne, forblive på denne måde for evigt.

.725 filudvidelsesvirus. Denne ransomware-version opretter RECOVER-FILES.HTML med en løsesumsnote. Virussen, ligesom sine tidligere versioner, koder filer, for derefter at kræve løsepenge fra den ramte computerbruger. Ransomwaren genkendes fra filudvidelserne, som den føjer til de ødelagte filer – .725. Nogle af de opdagede versioner kræver 0,19 Bitcoin i løsepenge. Indtil videre er der ikke oprettet nogen 725 ransomware dekrypteringsværktøjer.

.726 filudvidelsesvirus. Lidt tid efter opdagelsen af .725-versionen opstod .726 filudvidelsesvirus. Det er klart, at GlobeImposter-udviklerne hurtigt ændrer de udvidelser, de benytter, sandsynligvis for at forvirre ofrene og forhindrer dem i at finde hjælp online. Ransomwaren gemmer RECOVER-FILES-726.html som en løsesumsnote på offerets pc. Ofre rapporterer, at virussen beder om 0,37 Bitcoin i bytte for et data-dekrypteringsværktøj.

.490 filudvidelsesvirus. .490 filudvidelsesvirus anses for at være en version af A1Lock (GlobeImposter), der bruger .490 til at markere kodede filer og opretter !free_files!.html som løsesumsnote til offeret. I øjeblikket er der ingen dekrypteringsværktøjer, der er kendt for at være effektive mod denne virus.

.492 filudvidelsesvirus. Endnu en tvivlsom GlobeImposter version, der bruger .492 filudvidelser til at stemple de krypterede filer. Designet af løsesumsnoten er forblevet det samme, men navnet på løsesumsnoten har ændret sig – nu hedder den here_your_files.html. Løsesumsnoten åbnes via standardwebbrowseren og siger, at filerne er blevet krypteret på grund af et sikkerhedsproblem med offerets pc. Ifølge notatet kan filerne genvindes, men offeret skal skrive til [email protected] eller [email protected].

.crypt filudvidelsesvirus. Globe Imposter Crypt ransomware virus er blevet set distribueret af BlankSlate malspam. Mail spam kampagnen, som for nylig er blevet brugt til at distribuere BTCWare Aleta virus, har nu skiftet til denne nye version af GlobeImposter. Ransomwaren kommer i en e-mail, der ikke indeholder nogen besked – bare en ZIP-fil vedhæftning.

Den vedhæftede fil navngives normalt på denne måde: EMAIL_[Tilfældige Cifre]_[Modtagers Navn].zip. Denne ZIP-fil indeholder en anden ZIP-fil, også navngivet med et tilfældigt sæt cifre. Den endelige ZIP indeholder en JavaScript-fil, der er navngivet med et tilfældigt sæt tegn.

Når den kører, forbindes JS-filen til et bestemt domæne og downloader en 1.dat-fil, som er ransomwarens eksekverbare fil. Den krypterer straks alle filer på systemet og tilføjer .crypt filudvidelsen på samme tid. Virussen smider derefter !back_files!.html løsesumsnoten, som instruerer offeret til at maile til [email protected] for instruktioner om, hvordan man dekrypterer filer.

I øjeblikket kan ingen af de tilgængelige ransomware decryptere gendanne disse filer, så data backups er det eneste værktøj, der kan redde dine filer.

.coded filudvidelsesvirus. Ikke overraskende fremkommer virussen med et andet filtypenavn, denne gang – .coded. Traditionelt ændrer malware-skaberen også kontakt-email-adressen efter at have ændret det anvendte filtypenavn. Denne CODED GlobeImposter version bruger [email protected] og [email protected] e-mail-kontierne til kommunikation med ransomwarens ofre.

.astra filudvidelsesvirus. Det er klart nok, at der ikke findes nogen ekstraordinære egenskaber i denne virus. Den bruger simpelthen forskellige filudvidelser til at markere krypterede arkiver, og kaldes nogle gange Astra ransomware-virus. For at give offeret vejledning til datagendannelse, opretter og gemmer den en besked i here_your_files!.html-filen (kendt som løsesumsnoten). Der findes ingen dekrypteringsværktøjer for denne ransomware i øjeblikket. Den eneste måde at gendanne filer på, er at stole på en data backup.

.f41o1 filudvidelsen efter fuldførelse af krypteringsprocessen. Desuden indeholder denne version også en grafisk brugergrænseflade – READ_IT.html. Den angiver ikke en bestemt e-mail-adresse, men giver i stedet en specifik .onion-adresse til ofrene, for at fortsætte med datagendannelsen. Gerningsmændene tilbyder også at købe deres decrypter. Ofrene skal modtage yderligere instruktioner inden for 48 timer. Lad os igen minde om, at selvom softwaren vil dekryptere filerne, kan det være inficere systemet med spyware, der kan gøre det lettere at kapre systemet i fremtiden.

Opdatering 15. september 2017: Som sædvanlig kommer der hver måned et par nye GlobeImposter variationer. De seneste er: .YAYA .needkeys, .[[email protected]], .foSTE, .490, .ILLNEST, .SKUNK, .nWcrypt. Selvom de tilføjede udvidelser er forskellige, er der ingen afgørende ændringer af selve malwaren.

Udviklerne fortsætter også temaet med amerikanske præsidenter. En af de seneste udgaver markerer krypterede filer med .reaGAN-udvidelsen og præsenterer e-mail-adressen [email protected] til kontaktformål. Derudover tilføjer en anden version ikke kun en anden udvidelse – .911 – men viser også kravene i !SOS!.html-siden.

Heldigvis er de nuværende versioner detekterbare som Ransom: Win32/Ergop.A, Trojan.Purgen.ba, Generic.Ransom.GlobeImposter.56A888, osv. Men gerningsmændene virker mere skræmmende. Disse versioner forklæder sig under cmd.exe (en henvisning til Command Prompt executable), btm1.exe, encv.exe og lignende eksekverbare filer, der bruges af legitime apps. Efter infektionen kører malware yderligere kommandoer: ADVAPI32.dll, KERNEL32.dll, SHLWAPI.dll, USER32.dll og ole32.dll.

Interessant nok skifter GlobeImposter-udviklerne for at øge malwarefordelingen via malspam. En af prøverne fungerer via VBS-scriptet og gemmer sig under INV-000913.vbs eller tilsvarende navngivet falsk fakturafil. En anden virusudgave fisker efter brugere via beskadigede hosts, såsom errorkpoalsf.top/(…). Desuden har udviklerne også føjet Nemucod trojan til distributionskampagnen.

Opdatering 14. august 2017: Forskellige GlobeImposter ransomware versioner dukker op og forsvinder hurtigt. På mindre end en uge (fra 8. august) introducerede malware-udviklere nye ransomware-versioner, der tilføjer enten ..txt, .BONUM, .trump, .rumblegoodboy, .0402, .JEEP, .GRAFF, .MIXI eller .ACTUM filudvidelserne til de krypterede filer. Som altid kommer ingen store forbedringer eller opdateringer med disse versioner.

Nogle af versionerne navngiver løsesumsnoten anderledes – for eksempel bruger 0402-virus !SOS!.html og ..txt filudvidelsesvirus bruger Read_ME.html navnet til noten. Indtil videre er der ikke fundet dekrypteringsværktøjer til disse versioner.

De nyeste variationer af malware

.GRANNY filudvidelsesvirus fungerer som en af GlobeImposter-variationerne, som blev opdaget i august. Som sædvanlig spredes den i form af trojans, som sandsynligvis vil opholde sig på ødelagte spilwebsites eller i torrentfiler.

I modsætning til nogle af de seneste GlobeImposter-variationer præsenterer malwaren sin uafhængige grænseflade. Ofrene bliver instrueret til at kontakte gerningsmændene via [email protected] eller [email protected]. De cyberkriminelle tilbyder dekryptering af en fil for at opnå brugernes tillid.

.Trump udvidelsesmalware er et andet eksempel, der er værd at nævne fra en nylig prøve. Malwaren kører en ret almindelig grænseflade med e usædvanligt lang identifikationsadresse for offeret. Desuden tilbyder svindlerne brugerne at kontakte dem via [email protected] og [email protected]. Som i tidligere tilfælde viste forbryderne ikke det specifikke beløb, men opfordrede i stedet brugerne til at kontakte dem direkte.

{[email protected]}.BRT92 fil malware slår til igen med en lille ændring i sine e-mail-domæner. Gerningsmændene leverer nu kravene i #DECRYPT_FILES#.html-filen. Som i andre varianter opfordrer de kriminelle til at købe deres dekoder og tilbyder en fil-dekrypteringsservice gratis.

Selvom selve udvidelsen er benyttet før, skifter svindlerne nu til [email protected]-adressen. Tendensen til at tage inspiration fra fiktion, popkultur eller bare tilfældigt dagligliv indebærer, at svindlerne måske ikke er en organiseret bande cyberkriminelle. Antallet af nye malware-variationer fastslår dog bestemt deres vedholdenhed.

Andre udgaver af GlobeImposter fra august omfatter varianter, der tilføjer .D2550A49BF52DFC23F2C013C5, .zuzya, .LEGO, .UNLIS filudvidelser. Der registreres ingen signifikante ændringer i operationens egenskaber eller i fordelingsmetoderne.

Med begyndelsen af det akademiske år bombarderer GlobeImposter malware-udviklerne igen brugere med en række nye prøver. De cyberkriminelle virker heller ikke til at miste deres sans for humor. En af variationerne tilføjer .clinTON filtypenavnet og angiver [email protected] til kontaktformål.

Den 18. oktober 2017 blev Rig exploit kit (RIGEK) set sprede Globe Imposter-versionen via hackede websteder. der tilføjer .4035 filtypenavnet. Efter datakryptering leverer den en løsesumsnote i READ_IT.html filen, hvor ofrene bliver bedt om at betale løsepenge for at få adgang til deres filer igen.

Senere har researchere opdaget en anden version af ransomwaren, der føjer .doc filudvidelser til de målrettede filer. Det ondsindede program låser data med en stærk krypteringscipher og giver løsesumsnoten i Read___ ME.html-filen.

I slutningen af oktober er den nye version af GlobeImposter blevet bemærket at tilføje .apk filtypenavnet. Malware nyttelast spredes som en apkcrypt.exe fil. Så snart denne fil køres på systemet, starter virussen datakryptering. Efter en vellykket kryptering leverer den en løsesumsnote i Notesfilnavn: support.html-filen, hvor ofrene bliver bedt om at overføre Bitcoins til datagendannelse.

Lad os minde om, at en gratis GlobeImposter Decrypter kan hjælpe dig med at afkode filerne, hvis denne cyber-ulykke har taget kontrollen over dine filer.

Udviklerne opdaterer også ransomware distributionsmetoder

GlobeImposter ransomware anvender traditionelle malware distributionsteknikker og spredes via ondsindet spam. Andre kendte angrebsteknikker er malware-ladede annoncer og drive-by downloads.

Ligesom de fleste ransomwares slører denne variant sin destruktive nyttelast under legitimt udseende programmer eller Windows-filer, så de potentielle ofre ikke vil fatte mistanke om, at de downloader ondsindede filer på deres computere.

For at beskytte systemet mod malwareangreb kræves der en anstændig og opdateret anti-malware-software. Desuden anbefaler vi at finde et eksternt drev til at gemme kopier af dine filer på. Du kan bruge USB, eksterne harddiskdrev eller andre enheder du foretrækker. Du må bare ikke glemme, at du ikke skal have det sat til din computer!

Opdatering 23. maj 2017: Ransomwaren fortsætter med at ændre sine angrebsteknikker, og ifølge de seneste rapporter bliver denne ondsindede virus spredt af Blank Slate malspam, som var og stadig er ansvarlig for Cerber's distribution.

Det viser sig, at ondsindede filer er blevet pakket i .zip arkiver navngivet med et tilfældigt sæt tegn, f.eks. 8064355.zip. Når den pakkes og køres, forbindes .js eller .jse-filen indeni til et bestemt domæne og overfører ransomware fra det.

De kriminelle har for vane at skifte domæner, der indeholder ransomwaren fra tid til anden, men lige nu er det domænerne newfornz[.]top, pichdollard[.]top og 37kddsserrt[.]pw.

Opdatering 1. august 2017: Ny Globe Imposter malspam-kampagne (sandsynligvis baseret på Necurs botnet) med nye emnenavne er blevet set. Nedenfor finder du en liste over e-mailadresser, emnetitler og vedhæftede filer i forbindelse med Fake Globe-distribution:

- [email protected] — Payment Receipt_72537 — P72537.zip

- [email protected] — Payment 0451 — P0451.zip

- [email protected] — Payment Receipt#039 — P039.zip

- [email protected] — Receipt 78522 — P78522.zip

- [email protected] — Receipt#6011 — P6011.zip

- [email protected] — Payment-59559 — P59559.zip

- [email protected] — Receipt-70724 — P70724.zip

- [email protected] — Receipt#374 — P374.zip

- [email protected] — Payment Receipt#03836 — P03836.zip

- [email protected] — Payment_1479 — P1479.zip

Ifølge malware-traffic-analysis.net hjemmesiden, der udarbejdede denne liste, indeholder zip-filerne vbs-filer, der bærer den ondsindede nyttelast.

Desuden er nye emnetitler blevet føjet til spamkampagnen, der distribuerer FakeGlobe som .js-fil. Vær forsigtig med e-mails, der lyder “Voice Message Attached” eller “Scanned Image “.

Opdatering 20. september 2017: I begyndelsen af efteråret 2017 blev GlobeImposter bemærket spredt via en massiv ransomware-kampagne, der hovedsagelig var forbundet med den berygtede Locky ransomware. Eksperter fra TrendMicro har angivet, at de ondsindede domæner, der bruges til at downloade ransomware på offerets computere, afgiver FakeGlobe og Locky ransomware i en rotation. Derfor betyder det, at det kompromitterede domæne kan tjene Globe Imposter i flere timer og derefter skifte til at fremme Locky og omvendt.

Spam-kampagner, der leverer malware til ofrene, giver ondsindede links i beskedvinduet, og foreslår at se en faktura online. Ved at klikke på linket hentes en .7z-fil, som også er blevet vedhæftet e-mailen. Filen inde i arkivet er indstillet til at oprette forbindelse til eksterne domæner og downloade Locky eller GlobeImposter virus.

Ifølge NoVirus.uk eksperterne er dette ikke den eneste type ondsindede e-mails, som svindlere bruger til at fremme ransomware. De sender også tusindvis af e-mails uden nogen information i meddelelsesvinduet og en vedhæftet .doc-fil i stedet for et arkiv. Doc-filen indeholder en makrokode, der er indstillet til at downloade ransomware fra en fjernserver. Så snart offeret lukker filen, aktiverer scriptet sig selv via Auto Close VBA Macro.

Opdatering 18. oktober 2017: Researchere har opdaget, at Rig exploit kit har spredt en af Globe Imposter versionerne, der tilføjer .4035 filtypenavnet. Det ondsindede program spredes via hackede hjemmesider. Således anbefales brugerne at holde sig væk fra mistænkelige websteder med høj risiko, for at undgå angrebet.

Opdatering 17. november 2017: En måned er gået – nye versioner af GlobeImposter virus har set dagens lys. Endelig besluttede udviklerne at introducere flere ændringer, i stedet for blot at ændre navnet på de vedhæftede udvidelser og e-mailadresser.

Nu har de ændret lidt i krypteringens måde at konfigurere på. Nu er krypteringsnøglen mere kompleks. Dette er formentlig blevet gjort for at besværliggøre dekrypteringsværktøjets oprettelsesproces. Udviklerne har også ændret løsesumsnoten – nu stilles kravene i #HOW_DECRYPT_ALL# html.

Bortset fra disse små ændringer er der ingen andre væsentlige ændringer at se. Globe Imposter krypto-malware fortsætter med at underholde sig selv og it-eksperterne med tilfældige filudvidelser. Mens nogle af de ældre filudvidelser stadig anvendes, er der kommet nye.

En af dem, .kimchenyn, vedrører på nedgørende vis lederen af Nordkorea, Kim Jong-un. En anden udvidelse, .panda, refererer muligvis til den nyeste version af Zeus Panda banking trojan, der er dukket op. En anden Globe Imposter-version henviser til den populære Hollywood-skuespiller – Colin Farrel – eftersom den tilføjer [email protected] udvidelsen. Medmindre den afsluttes helt. Det ser ud til, at denne malware kan give et godt indblik i gerningsmandenes interesser og personlighed.

GlobeImposter fjernelsesinstruktioner

Virusudviklerne vil forsøge at gøre Globe Imposter-fjernelse så vanskeligt som muligt, hvilket muligvis efterlader forskellige fælder. Kun anerkendt og kraftfuld sikkerhedssoftware kan arbejde sig uden om disse hindringer og fjerne GlobeImposter virus fra det beskadigede system, ved at trække den op med roden. Derfor anbefaler vi virus elimineringsværktøjer som FortectIntego eller Malwarebytes.

Hvis du er inficeret med Fake Globe-virussen, bør du være meget forsigtig med ikke at skade dit computersystem endnu mere. Prøv ikke at foretage fjernelse af virussen på egen hånd, hvis det er dit første møde med en sådan virus. Brug nedenstående instruktioner til at starte dit system i beskyttet tilstand og fjerne malwaren på en sikker måde.

Manuel Globe Imposter virus fjernelsesguide

Fjern Globe Imposter ved hjælp af Safe Mode with Networking

Fake Globe virus er en virus, der ikke vil forlade den inficerede computer uden kamp. Den kan således blokere antivirusprogrammet eller andre sikkerhedsprogrammer fra at køre. Hvis dette sker, skal du følge instruktionerne nedenfor.

-

Trin 1: Genstart din computer til Safe Mode with Networking

Windows 7 / Vista / XP- Klik Start → Shutdown → Restart → OK.

- Når computeren bliver aktivt, begynd at trykke på F8 gentagne gange, indtil du ser Advanced Boot Options vinduet.

-

Vælg Safe Mode with Networking fra listen

Windows 10 / Windows 8- Tryk på Power knappen på Windows login-skærmen. Nu skal du trykke på og holde Shift, hvilket er på tastaturet, nede og klikke på Restart..

- Vælg nu Troubleshoot → Advanced options → Startup Settings og endelig, tryk på Restart.

-

Når din computer bliver aktiv, så vælg Enable Safe Mode with Networking i Startup Settings vinduet

-

Trin 2: Fjerne Globe Imposter

Log ind på din inficerede konto og start browseren. Hent FortectIntego eller et andet legitimt anti-spyware program. Opdater det før en fuld scanning, og fjern ondsindede filer, der hører til din ransomware og fuldfør Globe Imposter fjernelse.

Hvis din ransomware blokerer Safe Mode with Networking, så prøv en anden metode.

Fjern Globe Imposter ved hjælp af System Restore

Ransomware-parasitter er alvorlige cyberinfektioner, da de ikke kun låser forskellige dokumenter på den inficerede computer, men også blokerer for applikationer. Sikkerhedssoftware er ikke en undtagelse. Hvis GlobeImposter går i vejen for den automatiske systemscanning, skal du tjekke følgende instruktioner.

-

Trin 1: Genstart din computer til Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klik Start → Shutdown → Restart → OK.

- Når computeren bliver aktivt, begynd at trykke på F8 gentagne gange, indtil du ser Advanced Boot Options vinduet.

-

Vælg Command Prompt fra listen

Windows 10 / Windows 8- Tryk på Power knappen på Windows login-skærmen. Nu skal du trykke på og holde Shift, hvilket er på tastaturet, nede og klikke på Restart..

- Vælg nu Troubleshoot → Advanced options → Startup Settings og endelig, tryk på Restart.

-

Når din computer bliver aktiv, så vælg Enable Safe Mode with Command Prompt i Startup Settings vinduet

-

Trin 2: Gendan dit systems filer og indstillinger

-

Når Command Prompt vinduet kommer frem, så gå ind i cd restore og klik på Enter.

-

Skriv nu rstrui.exe og tryk på Enter igen..

-

Når et nyt vindue dukker op, skal du klikke på Next og vælge dit gendannelsespunkt, der ligger forud for infiltrationen fra Globe Imposter. Efter at gøre det, skal du klikke på Next.

-

Klik nu på Yes for at påbegynde systemgendannelsen.

-

Når Command Prompt vinduet kommer frem, så gå ind i cd restore og klik på Enter.

Bonus: Gendan dine data

Guiden der præsenteres ovenfor skal hjælpe dig med at fjerne Globe Imposter fra din computer. For at gendanne dine krypterede filer anbefaler vi, at bruge en detaljeret guide, der er forberedt af udenvirus.dk sikkerhedseksperterDet leverede dekrypteringsværktøj af Emsisoft fungerer muligvis ikke for dig, fordi det er i stand til at dekryptere filer, der er låst af visse versioner af denne ransomware-gruppe. Hvis det ikke hjælper dig med at få dine data tilbage til deres oprindelige tilstand, foreslår vi at prøve en af de alternative metoder:

Hvis dine filer er krypteret af Globe Imposter, kan du benytte flere metoder til at gendanne dem:

Få hjælp fra Data Recovery Pro

Denne datagendannelsessoftware har vist sig at være effektiv, når man beskæftiger sig med beskadigede eller slettede filer. Vi foreslår at prøve dette værktøj for at genoprette dine filer.

- Download Data Recovery Pro;

- Følg trinene til Data Recovery Setup og installér programmet på din computer;

- Kør det og scan din computer for filer, der er krypteret af Globe Imposter ransomware;

- Gendan dem.

ShadowExplorer trick

Lad ShadowExplorer klare arbejdet og genoprette dine filer ved hjælp af Volume Shadow Copies. Desværre søger ransomware virusser at slette Volume Shadow Copies, og hvis dete lykkes, kan ShadowExplorer ikke længere hjælpe dig.

- Download Shadow Explorer (http://shadowexplorer.com/);

- Følg en Shadow Explorer Setup Wizard og installér denne applikation på din computer;

- Kør programmet og gennemgå drop-down menuen i det øverste venstre hjørne, for at vælge disken med dine krypterede data. Tjek hvilke mapper der er dér;

- Højreklik på den mappe di gerne vil gendanne og vælg “Export”. Du kan også vælge hvor du ønsker at den bliver gemt.

Gratis Globe Imposter decryptor

Dine filer kan hurtigt genoprettes, hvis du bruger Free Globe Imposter decryptor fra Emsisoft.

Endelig bør du altid tænke på beskyttelse mod krypto-ransomwares. For at beskytte din computer fra Globe Imposter og andre ransomwares, bør du benytte en velrenommeret anti-spyware, såsom FortectIntego, SpyHunter 5Combo Cleaner eller Malwarebytes.