Fjern CryptoMix virus (Gratis Guide) - aug 2017 opdatering

CryptoMix virus fjernelsesguide

Hvad er CryptoMix ransomware virus?

En ny variant af CryptoMix er blevet udgivet i juli 2017

CryptoMix er en filkrypteringsvirus, der er blevet opdaget i foråret 2016 og opdateret flere gange siden da. Sikkerhedseksperter formåede at bryde koden hos få varianter og har oprettet dekrypteringssoftware. De cyberkriminelle udgav imidlertid nye versioner af ransomwaren.

I juli 2017 opdagede analytikere en helt ny variant, der spredte sig på internettet. Ligesom den tidligere variant, CryptoMix Wallet og Azer ransomware, der for nylig er opstået, er Exte ransomware-virus heller ikke dekrypterbar. Det er derfor bedre at tage forholdsregler for at undgå disse virusser.

Denne krypto-malware infiltrerer stille ofres computere ved hjælp af spam. Når den gør det, finder den de forudbestemte filer og krypterer dem med en sofistikeret RSA-2048 krypteringsalgoritme. Oprindeligt tilføjer malwaren en email .email[[email protected]]id[\[[a-z0-9]{16}\]].lesli eller .lesli filudvidelser til de målrettede filer.

Andre varianter kan markere krypterede filer med .CRYPTOSHIELD, .code, .revenge, .scl, .rscl, .rdmk, .rmd, .wallet, .azer, .Mole02, .EXTE, osv. filudvidelser.

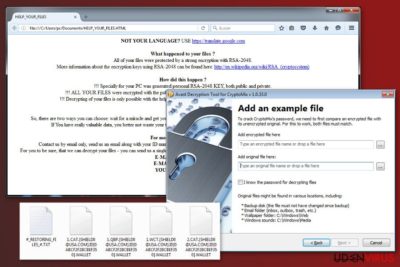

Når filer krypteres, smider ransomwaren en løsesumsnote, der hedder INSTRUCTION RESTORE FILES.TXT, hvor ofre bliver bedt om at kontakte de cyberkriminelle via en angivet e-mail-adresse (xoomx [@] dr.com og xoomx [@] usa.com) for at opnå den specielle dekrypteringsnøgle, som normalt gemmes i en ekstern mappe.

Opdaterede versioner bruger forskellige navne på deres løsesumsnoter, såsom _HELP_INSTRUCTION.TXT, !!!HELP_FILE!!! #, # RESTORING FILES #.HTML eller # RESTORING FILES #.TXT.

For at få adgang til dekrypteringsnøglen skal offeret betale en betydelig sum penge i form af løsepenge. Men du skal tage dig af CryptoMix-fjernelsen først, fordi den nemt kan kryptere en anden del af dine filer. Ransomware-fjernelse kræver en installation af et kraftfuldt program til fjernelse af malware, som f.eks. FortectIntego, for derefter at køre en fuld systemscanning med det.

Denne krypto-malware ligner CryptoWall 3.0, CryptoWall 4.0 og CryptXXX-virusserne. I modsætning til disse ondsindede programmer, hævder CryptoMix imidlertid, at det samlede overskud anvendes til et godt formål – velgørenhed.

Ransomware-udviklerne, der kalder sig Cham-teamet, har også tilbudt en “Free tech support” for dem, der har besluttet at hoste op med deres penge. Hvis du lægger alle disse underlige løfter til side, skal du huske på, at du har at gøre med virkelige cyberkriminelle, så der er ingen grund til at følge deres kommandoer og støtte deres beskidte forretning.

Selvom du beslutter dig for at betale løsepenge i bytte for dine filer, skal du tage højde for, at du muligvis ikke får adgang til den dekrypteringsnøgle, du har brug for, eller at selve nøglen kan blive beskadiget.

Således anbefaler vi ikke at følge hackernes ordrer, der findes i INSTRUCTION RESTORE FILE.TXT-filen. Denne løsepenge-krævende meddelelse vises i hver mappe, der indeholder krypterede data. CryptoMix-virus siges at kryptere en forbløffende mængde filtyper – 862. Det er således umuligt at overse den.

Når man taler mere om indholdet af løsesumshenvisningen, angiver de cyberkriminelle to forskellige e-mails til deres ofre, xoomx[@]dr.com og xoomx[@]usa.com, der skal bruges til at kontakte udviklerne af Cryptomix ransomware og hente de berørte filer.

Efter at have sendt en e-mail til hackerne, sendes offeret derefter et link og et kodeord til et One Time Secret service websted, der kan bruges til udveksling af anonyme meddelelser med hackerne. I begyndelsen kan hackerne forsøge at overbevise offeret om at betale for velgørenhedens skyld. Selvfølgelig vil vi ikke finde en person, der er villig til at betale en løsesum på 1900 amerikanske dollars i bytte for hans eller hendes filer.

Desuden kan de cyberkriminelle begynde at true dig med at fordoble løsesummen, hvis den ikke betales inden for 24 timer. Det mest interessante er, at du kan få rabat efter at have kontaktet disse hackere. Under alle omstændigheder anbefaler vi ikke at gå så langt.

Du skal fjerne CryptoMix virus, så snart du bemærker, at du ikke har adgang til dine filer. Du skal dog huske, at fjernelsen af denne virus ikke vil gendanne dine filer. For at gøre dette skal du bruge data-dekrypteringstrin, der er angivet i slutningen af dette indlæg. Hvis du ikke er inficeret endnu, skal du sørge for, at dine data er på et sikkert sted, før ransomwaren rammer din computer.

Versioner af CryptoMix virus

CryptoShield 1.0 ransomware virus. Denne nyligt opdagede virus raser på dårligt beskyttede og inficerede hjemmesider. Regelmæssige brugere af torrent og fildelingsdomæner risikerer at støde på denne virus. Ved at anvende EITest-angrebskæden, downloader RIG-exploit kit alt det nødvendige indhold til en komplet CryptoShield-kapring.

Når infektionsforberedelserne er afsluttet, begynder truslen at give falske meddelelser for at narre brugere til at tro, at disse meddelelser er resultatet af regelmæssige Windows-processer. Det er dog ikke svært at gennemskue denne svindel, siden meddelelserne indeholder tydelige stavefejl.

Interessant er det dog, at skaberne besluttede at kombinere AES-256 og ROT-13 krypteringsteknikker til låsning af brugernes data. Mens sidstnævnte er meget simpel, forårsager førstnævnte stadig hovedpine for it-specialister. Desværre kan truslen slette Shadow Volume Copies, hvilket bebyrder datagendannelsen for ofrene. Under alle omstændigheder anbefales det, at du ikke betaler løsepengene.

.code virus. Malware distribueres via spam e-mails, der har en ondsindet vedhæftet fil i den. Når brugere har åbnet den vedhæftede fil, smider malwaren sin last på systemet og starter datakrypteringsproceduren. Virussen bruger RSA-2048 krypteringsalgoritmen og tilføjer .code filtypenavnet.

Når alle de målrettede filer krypteres, smider ransomwaren en løsesumsnote med navnet “help recover files.txt”, hvor ofre bliver bedt om at kontakte udviklere via xoomx_@_dr.com eller xoomx_@_usa.com emailadresserne. Det anbefales imidlertid ikke at gøre dette, fordi de cyberkriminelle vil bede om at du overfører op til 5 Bitcoins for at få fat i dekrypteringsnøglen. Således er det en enorm sum penge, og du bør ikke risikere at miste dem. Det er bedre at fjerne .code virussen først.

CryptoShield 2.0 ransomware virus. Denne version adskiller sig knapt nok fra den tidligere CryptoShield-variant. Efter infiltration starter den datakrypteringsproceduren ved hjælp af en RSA-2048-algoritme og tilføjer .CRYPTOSHIELD-udvidelsen til hver af de målrettede filer.

Derefter opretter malwaren to nye filer på skrivebordet, kaldet # RESTORING FILES #.txt og # RESTORING FILES #.html. Disse filer indeholder instruktioner til, hvordan du gendanner kodede data. I løsesumsnoten giver de cyberkriminelle et par emailadresser ([email protected], [email protected] eller [email protected]) til de ofre, der er villige til at betale løsepengene.

Det anbefales dog ikke at gøre dette. Hvis du er blevet inficeret med denne version af CryptoMix, skal du fjerne virussen fra computeren og bruge data backups eller alternative gendannelsesmetoder til at genoprette dine filer.

Revenge ransomware virus. Denne filkrypteringsvirus distribueres som en trojan via RIG-exploi kit. Efter infiltrationen scanner den systemet efter de målrettede filer og krypterer dem ved hjælp af en AES-256 algoritme. Ligesom navnet antyder, tilføjer malwaren .revenge filtypenavnet til hver af de beskadigede filer og gør dem umulige at åbne eller bruge.

De cyberkriminelle giver dog instruktioner om, hvordan man får adgangen til de krypterede filer tilbage i eb løsesumsnote, der hedder # !!!HELP_FILE!!! #.txt. Her bliver ofrene bedt om at kontakte de cyberkriminelle via de angivne emailadresser: [email protected], [email protected], [email protected], [email protected], [email protected], og [email protected].

Hvis folk beslutter sig for at gøre dette (hvilket ikke anbefales), bliver de bedt om at overføre bestemte mængder Bitcoins for at få Revenge Decryptor. Vi vil gerne påpege, at denne tvivlsomme aftale kan ende med tab af penge eller yderligere malwareangreb. Desuden kan de krypterede filer stadig være utilgængelige.

Mole ransomware virus. Denne version af CryptoMix rejser via vildledende e-mails, der informerer om USPS-leveringsproblemer. Når folk klikker på et link eller en vedhæftet fil, der leveres i e-mailen, installerer de en Mole-eksekverbar fil på systemet. På den berørte computer starter malwaren straks krypteringsproceduren og låser filer ved hjælp af en RSA-1024 krypteringsnøgle.

For at gøre angrebet endnu mere skadeligt, fjerner malware også Shadow Volume Copies. Således er datagendannelse uden specifik dekrypteringssoftware næsten umuligt, hvis ofrene ikke har sikkerhedskopier. Efter datakrypteringen smider Mole ransomware en løsesumsnote “INSTRUCTION_FOR_HELPING_FILE_RECOVERY.TXT“, hvor ofrene bliver bedt om at kontakte de cyberkriminelle inden for 78 timer.

Ofre bliver bedt om at sende deres unikke id nummer enten til [email protected] eller [email protected] emailadresserne. Men dette anbefales ikke, fordi folk bliver bedt om at overføre en stor sum penge og får en tvivlsom dekrypteringssoftware i bytte for dette. Efter ransomware-angrebet bør ofrene først og fremmest fokusere på fjernelsen af malware.

CryptoMix Wallet ransomware virus. Denne variant af ransomwaren bruger AES-kryptering og tilføjer .wallet filudvidelsen til de målrettede filer, hvilket ligner Wallet ransomware-virus. Imidlertid omdøber malwaren også filer. Navnet på den krypterede fil indeholder e-mail-adressen til de cyberkriminelle, offerets id-nummer og et filtypenavn:. [[email protected]].ID[16-unikke-tegn].WALLET.

Når alle filer er krypteret, modtager ofrene en falsk explorer.exe-applikationsfejlmeddelelse, som skal narre ofrene til at trykke på OK-knappen. Klikker man på OK udløser det vinduet Brugerkontrolkontrol. Denne ændring går ikke væk, så længe brugerne klikker på “Ja”. Siden da begynder malwaren at slette Shadow Volume Copies.

Endelig efterlader malwaren en løsesumsnote “#_RESTORING_FILES_#.txt”, hvor ofrene bliver bedt om at sende deres unikke id-nummer til en af disse emailadresser: [email protected], [email protected] og [email protected]. Derefter vil de cyberkriminelle fortælle om omkostningerne til dekrypteringssoftwaren. Det er dog ikke anbefalet at have tillid til dem. Ikke desto mindre er ransomwaren stadig ukrypterbar; Vi anbefaler ikke at risikere at miste penge eller blive smittet med andre malwares. Efter angrebet skal du benytte en professionel sikkerhedssoftware og fjerne denne malware fra enheden.

Mole02 ransomware virus. Mole02 er endnu en version af den beskrevne ransomware-familie, og den tilføjer .mole02 filudvidelserne til de krypterede poster. Den benytter sig af RSA og AES kryptering ciphers til sikkert at låse offerets filer. Virussen opstod først i juni 2017 og inficerede succesfuld tusindvis af computere verden over.

Virussen bruger _HELP_INSTRUCTION.TXT som løsesumsnote. Den gemmer denne fil på skrivebordet for at informere offeret om cyberangrebet og kræver løsepenge. Ofrene behøver imidlertid ikke at betale løsepenge længere, hvis de ikke har en data backup – malware-eksperter har udgivet en gratis Mole02 decryptor, der genopretter de beskadigede filer helt gratis.

Azer ransomware virus. AZER Cryptomix virus er den seneste version af denne ransomwaregruppe, der opstod lige efter frigivelsen af Mole02 decryptor. Den nye version bruger enten .-email-[[email protected]].AZER eller .-email-[[email protected] udvidelsen til at markere de krypterede data. Virussen ødelægger også det oprindelige filnavn.

Løsesumsnoten, der smides af denne virus kaldes _INTERESTING_INFORMACION_FOR_DECRYPT.TXT. Den er meget kort, og foreslår simpelthen at man skriver til en af de leverede e-mails, for at få datagendannelsesinstruktioner. Selvfølgelig har de kriminelle ikke nogen planer om at dekryptere dine filer gratis. De kræver normalt en løsesum, men i øjeblikket er størrelsen af denne ukendt. Desværre er der i øjeblikket ingen værktøjer, der er i stand til at dekryptere .azer-filer.

Exte ransomware virus. Denne version af ransomwaren opstod i juli 2017. Navnet på virussen afslører, at den tilføjer .EXTE filtypenavnet til de krypterede filer. Når alle de målrettede filer er låste, overfører malwaren en løsesumsnote kaldet _HELP_INSTRUCTION.TXT. Her bliver ofrene bedt om at sende deres unikke id-numre til [email protected], [email protected] eller [email protected] og vente på svaret med datagendannelsesinstruktioner.

I øjeblikket er løsesummens specifikke størrelse ukendt. Det ser ud til, at ransomwareskaberne bestemmer størrelsen på dette individuelt, baseret på mængden af de krypterede filer. På trods af at den officielle decryptor til Exte ikke er frigivet, anbefaler vi ikke at betale løsepengene.

Distributionsstrategier for ransomwarevirussen

Der er ingen fast teknik, der bruges af CryptMix-viruset til at komme ind i din computer. Du kan blive smittet med denne ransomware ved at klikke på mistænkelige underretninger eller downloadknapper, eller du kan hente den via P2P (peer-to-peer) netværk.

Men oftest downloades den til systemet som en vigtig email-vedhæftning, som f.eks. en faktura, virksomhedsrapport eller lignende dokument. Nogle versioner af malware er kendt for at blive distribueret som meddelelser om falske pakkeleveringer. Således skal du være forsigtig med e-mails og altid dobbelttjekke oplysningerne, før du åbner eventuelle vedhæftede filer, links eller knapper.

Derfor er det vigtigt ikke blot at få et kraftigt antivirus-system og håbe på det bedste, men for at gøre en aktiv indsats for at forhindre CryptoMix i at komme ind på din computer. Forskellige versioner af malwaren benytter exploit kits og trojans til at infiltrerer systemet. For at beskytte dig selv eller din virksomhed skal du sørge for at:

- Analysere alle e-mails, du modtager fra ukendte afsendere;

- Dedikere noget tid til ekstra research, når du beskæftiger dig med den nyligt downloadede software;

- Kontrollere pålideligheden af de websteder, du vælger at besøge, for at forhindre infiltrering af CryptMix ransomware.

- Tage dig tid at installere nyopdaget software, hvilket kan hjælpe dig med at undgå infiltration af trojans, der plejer at bære denne virus.

Retningslinjer for eliminering af CryptoMix virus

Det er ikke kun muligt, men simpelthen et must at fjerne CryptoMix fra den inficerede enhed. Ellers kan dine fremtidige filer også være i fare. Vi skal advare dig om, at afinstallering af ransomware-virus nogle gange kan være temmelig problematisk.

Disse ondsindede programmer kan forsøge at blokere din antivirus fra at scanne systemet. I så fald må du muligvis håndtere virussen manuelt, så dit virusbekæmpelsesværktøj kan starte. Når dette er gjort, kan du installere FortectIntego, SpyHunter 5Combo Cleaner eller Malwarebytes for at rydde op på din pc.

Du finder de manuelle CryptoMix-fjernningsinstruktioner, udarbejdet af vores team af eksperter, i slutningen af denne artikel. Tøv heller ikke med at sende os en besked, hvis du støder på problemer i forbindelse med eliminering af denne virus.

Manuel CryptoMix virus fjernelsesguide

Fjern CryptoMix ved hjælp af Safe Mode with Networking

Nogle gange blokerer ransomware virusser legitim sikkerhedssoftware, for at beskytte sig selv mod at blive fjernet. I dette tilfælde kan du prøve at genstarte computeren til Sikker Tilstand med Netværk.

-

Trin 1: Genstart din computer til Safe Mode with Networking

Windows 7 / Vista / XP- Klik Start → Shutdown → Restart → OK.

- Når computeren bliver aktivt, begynd at trykke på F8 gentagne gange, indtil du ser Advanced Boot Options vinduet.

-

Vælg Safe Mode with Networking fra listen

Windows 10 / Windows 8- Tryk på Power knappen på Windows login-skærmen. Nu skal du trykke på og holde Shift, hvilket er på tastaturet, nede og klikke på Restart..

- Vælg nu Troubleshoot → Advanced options → Startup Settings og endelig, tryk på Restart.

-

Når din computer bliver aktiv, så vælg Enable Safe Mode with Networking i Startup Settings vinduet

-

Trin 2: Fjerne CryptoMix

Log ind på din inficerede konto og start browseren. Hent FortectIntego eller et andet legitimt anti-spyware program. Opdater det før en fuld scanning, og fjern ondsindede filer, der hører til din ransomware og fuldfør CryptoMix fjernelse.

Hvis din ransomware blokerer Safe Mode with Networking, så prøv en anden metode.

Fjern CryptoMix ved hjælp af System Restore

Hvis Sikker Tilstand med Netværk ikke hjalp dig med at deaktivere ransomwaren, skal du prøve Systemgendannelse. Du skal dog scanne din computer to gange for at sikre, at du har fjernet ransomwaren fra systemet.

-

Trin 1: Genstart din computer til Safe Mode with Command Prompt

Windows 7 / Vista / XP- Klik Start → Shutdown → Restart → OK.

- Når computeren bliver aktivt, begynd at trykke på F8 gentagne gange, indtil du ser Advanced Boot Options vinduet.

-

Vælg Command Prompt fra listen

Windows 10 / Windows 8- Tryk på Power knappen på Windows login-skærmen. Nu skal du trykke på og holde Shift, hvilket er på tastaturet, nede og klikke på Restart..

- Vælg nu Troubleshoot → Advanced options → Startup Settings og endelig, tryk på Restart.

-

Når din computer bliver aktiv, så vælg Enable Safe Mode with Command Prompt i Startup Settings vinduet

-

Trin 2: Gendan dit systems filer og indstillinger

-

Når Command Prompt vinduet kommer frem, så gå ind i cd restore og klik på Enter.

-

Skriv nu rstrui.exe og tryk på Enter igen..

-

Når et nyt vindue dukker op, skal du klikke på Next og vælge dit gendannelsespunkt, der ligger forud for infiltrationen fra CryptoMix. Efter at gøre det, skal du klikke på Next.

-

Klik nu på Yes for at påbegynde systemgendannelsen.

-

Når Command Prompt vinduet kommer frem, så gå ind i cd restore og klik på Enter.

Bonus: Gendan dine data

Guiden der præsenteres ovenfor skal hjælpe dig med at fjerne CryptoMix fra din computer. For at gendanne dine krypterede filer anbefaler vi, at bruge en detaljeret guide, der er forberedt af udenvirus.dk sikkerhedseksperterHvis dine filer er krypteret af CryptoMix, kan du benytte flere metoder til at gendanne dem:

Gendannelse af filer krypteret af CryptoMix ved hjælp af Data Recovery Pro

Data Recovery Pro er et almindeligt kendt værktøj, der kan bruges til at gendanne filer og lignende data, der er blevet slettet ved et uheld. For at bruge det til at gendanne filer efter infiltration af ransomware, skal du følge disse trin:

- Download Data Recovery Pro;

- Følg trinene til Data Recovery Setup og installér programmet på din computer;

- Kør det og scan din computer for filer, der er krypteret af CryptoMix ransomware;

- Gendan dem.

Brug Windows Previous Versions funktionen til at få dine filer tilbage efter infiltration af CryptoMix ransomware

Metoden med Windows Versions er kun effektiv, hvis systemgendannelsesfunktionen er blevet aktiveret på din computer før infiltrering af denne ransomware. Bemærk, at den kun kan hjælpe dig med at gendanne enkelte filer på din computer.

- Find en krypteret fil du har brug for at gendanne og højreklik på den;

- Vælg “Properties” og gå til “Previous versions” fanen

- Klik her på hver af de tilgængelige kopier af filen i “Folder versions”. Du bør vælge den version du ønsker at gendanne og klikke på “Restore”.

Brug CryptoMix decryptor af AVAST Software til at gendanne dine filer

Du kan bruge dette værktøj til at gendanne dine krypterede filer. Husk dog, at det kun kan bruges til at gendanne de filer, der er blevet krypteret ved hjælp af en “offline nøgle”. Hvis din version af CryptoMix brugte en unik nøgle fra en ekstern server, hjælper denne decrypter dig ikke.

Endelig bør du altid tænke på beskyttelse mod krypto-ransomwares. For at beskytte din computer fra CryptoMix og andre ransomwares, bør du benytte en velrenommeret anti-spyware, såsom FortectIntego, SpyHunter 5Combo Cleaner eller Malwarebytes.